[本站讯]近日,网络空间安全学院软件与系统安全团队的两篇研究论文被系统安全顶级国际学术会议USENIX Security 2023录用。

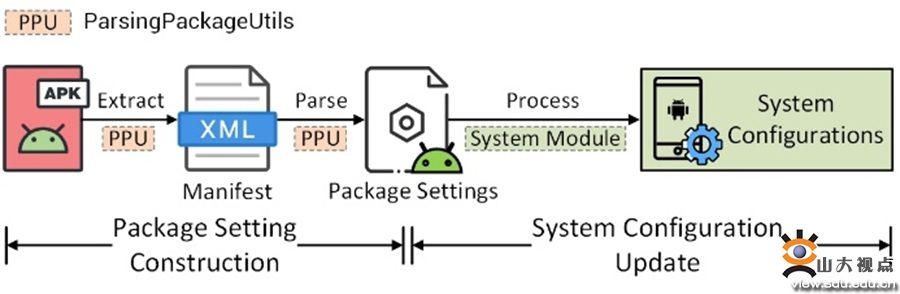

录用的第一篇论文题目为“Lost in Conversion: Exploit Data Structure Conversion with Attribute Loss to Break Android Systems”。网络空间安全学院2019级博士研究生李蕊为论文的第一作者,学院教授刁文瑞为论文的通讯作者。学院教授郭山清、阿里巴巴集团刘翔宇、香港中文大学教授张克环参与了本项研究。山东大学为论文的第一作者单位和唯一通讯作者单位。Android是目前最为流行的移动操作系统,Android App与人们的生活息息相关。Manifest文件是Android App的核心配置文件,描述了App所需的权限、设置的组件等必要信息,与Android的权限管理、组件通信等核心机制关联密切。本项研究系统化地分析了Android manifest文件的解析流程,创新性地发现了一类新型安全缺陷 — Evil Twins缺陷。该缺陷的本质原因是:由于Manifest解析流程欠缺考虑,导致数据结构转换中存在属性丢失,进而造成系统配置的不一致。利用该缺陷,攻击者可以通过精心构造的Manifest文件来实施恶意行为,如实现权限提升,窃取用户隐私等。

为了检测与Evil Twins相关的系统漏洞,本项研究设计并实现了一个针对Android OS源码的数据流分析工具 — TwinDroid。实际测试中识别出了4个可导致权限提升或阻止权限撤销的Evil Twins漏洞,得到了Google的官方确认与致谢,其中3个已分配了相应的CVE编号:CVE-2021-39695、CVE-2022-20392、CVE-2023-20971。所发现的CVE应用于华为、荣耀、三星、真我、LG等知名手机厂商的安全更新中,影响机型超过270个。本项工作也针对Evil Twins缺陷提出了相应的防御措施。

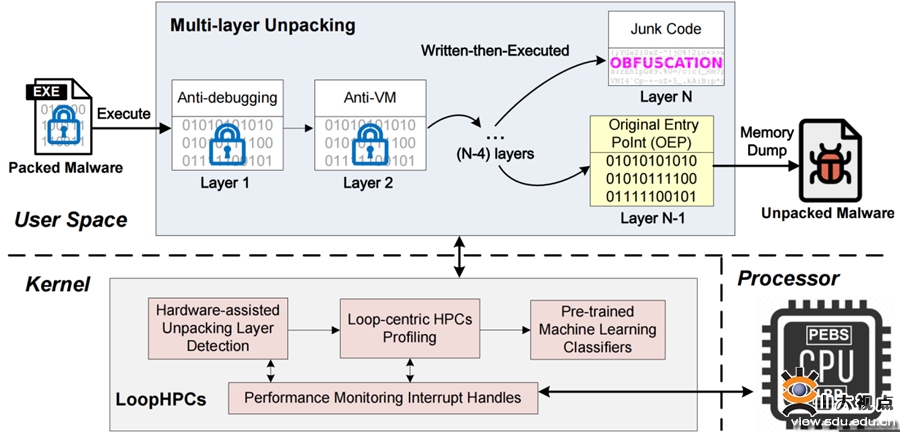

录用的第二篇论文题目为“On the Feasibility of Malware Unpacking via Hardware-assisted Loop Profiling”。网络空间安全学院副教授程斌林为论文的第一作者。杜兰大学(Tulane University)Erika A Leal、Jiang Ming,德州大学阿灵顿分校(The University of Texas at Arlington)Haotian Zhang参与了本项研究。山东大学为论文的第一作者单位。硬件性能计数器(HPCs)是内置于现代处理器的寄存器,可用于定位程序执行时的热点。加壳软件在还原原始代码时,具有显著的热点特征。该论文借助于硬件计数器定位还原后的原始代码,从而实现脱壳。该方法是一种硬件协助的脱壳方法。相对于软件级的脱壳方法,该方法具有更好的透明性,难以被加壳软件逃逸。

USENIX Security是系统安全领域四大顶级学术会议之一,也是中国计算机学会(CCF)推荐的网络与信息安全领域A类国际学术会议。网络空间安全学院软件与系统安全研究团队关注现实世界系统与设备的安全问题,研究方向包括移动安全、物联网安全、软件漏洞挖掘、人工智能安全、隐私增强技术等多个领域。团队近年在IEEE S&P、USENIX Security、CCS、NDSS、ICSE等软件与系统安全领域顶级/著名学术会议发表多篇研究论文。